Badanie Wrażliwości

Badanie Wrażliwości – sprawdzimy podatność Twojej firmy na incydenty cyberbezpieczeństwa.

Badanie odporności na ataki cyberprzestępców jest pierwszym krokiem do poprawienia bezpieczeństwa każdej firmy. Nasza usługa Badania Wrażliwości pozwala sprawdzić podatność Twojej firmy na zagrożenia płynące z najpopularniejszych wektorów wejściowych. To bardzo istotne badanie, ponieważ pomaga uniknąć zagrożeń wpływających na działanie przedsiębiorstwa i jego bezpieczeństwa teleinformatycznego.

Usługi dodatkowe

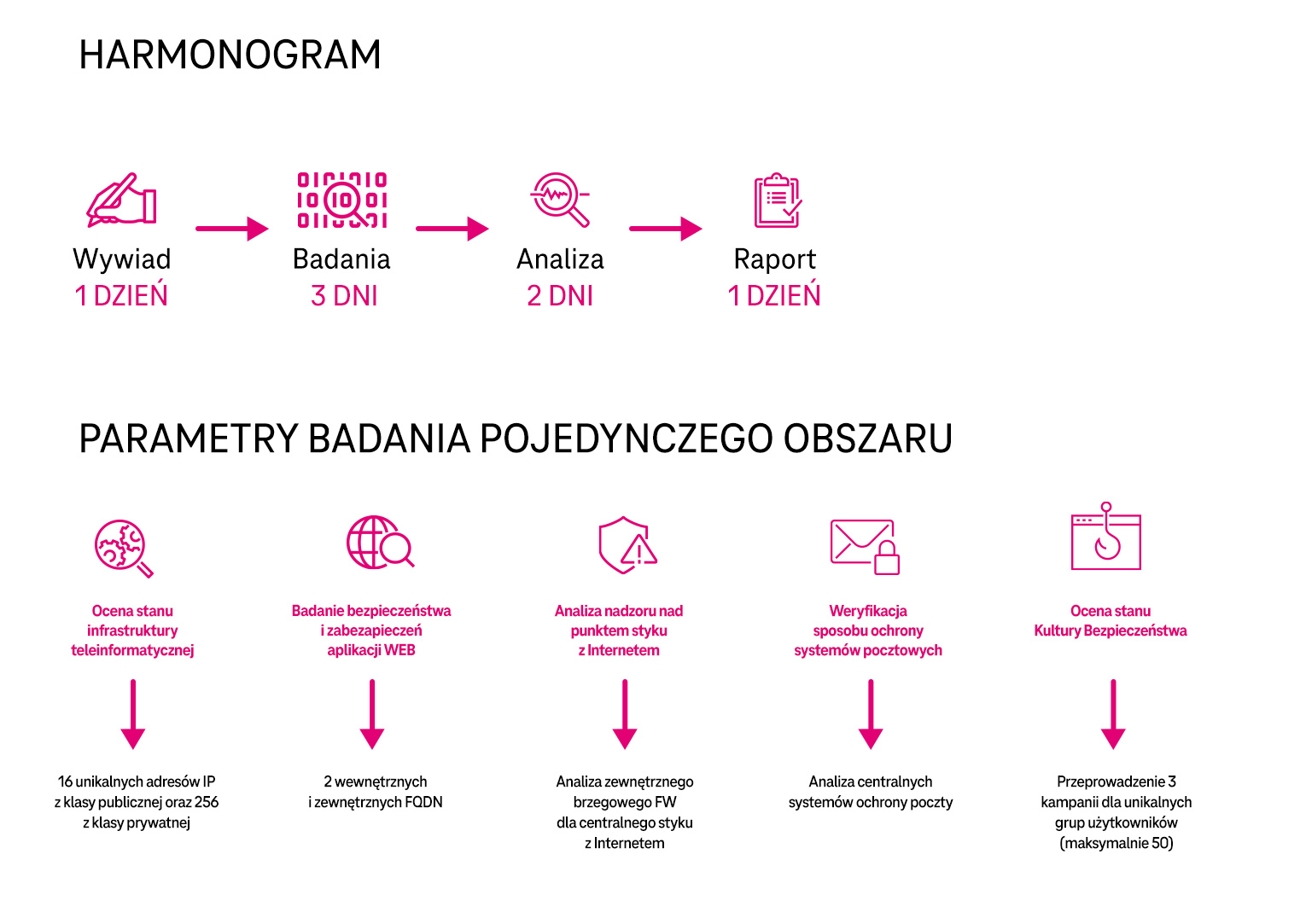

Oferta Badania Wrażliwości oparta jest na pięciu płaszczyznach:

-

Ocena stanu infrastruktury teleinformatycznej:

1Identyfikacja i inwentaryzacja zasobów infrastruktur teleinformatycznych.

Wykazanie podatności i luk bezpieczeństwa oraz błędów konfiguracji.

Proaktywne działanie wobec zidentyfikowanych zagrożeń.

Wykazanie ryzyka końcowego.

-

Badanie bezpieczeństwa i zabezpieczeń WEB:

2Aktywne sprawdzanie podatności WEB.

Ocena skuteczności WAF.

Dynamiczna analiza kodu źródłowego aplikacji.

Identyfikacja złośliwego oprogramowania i treści osadzonych w aplikacji WEB.

-

Analiza nadzoru nad punktem styku z Internetem:

3Badanie wykrywania aplikacji i treści o wysokim ryzyku.

Badanie Funkcjonalności IPS – wykrywanie i blokowanie ruchu typu np. exploit.

Wykrywanie zagrożeń na poziomie modułów funkcjonalności.

-

Weryfikacja sposobu ochrony systemów pocztowych:

4Badanie mechanizmów ochrony poprzez generowanie specjalnych wiadomości e-mail.

Generowanie załączników wiadomości e-mail zawierających zagrożenia w postaci złośliwego adresu URL.

-

Ocena stanu Kultury Bezpieczeństwa:

5Symulacja realnych kampanii phishingowych.

Bezinwazyjne ataki ukierunkowane na wybrane grupy pracowników.

Personalizacja treści wiadomości.

Masz pytania lub potrzebujesz oferty?

Zasada działania

Zalety

produktu

Masz pytania lub potrzebujesz oferty?

Polecane treści

Zobacz wszystkie artykuły w strefie wiedzyPytania

i odpowiedzi

Dlaczego ważne jest przeprowadzenie Badania Wrażliwości w Twojej firmie?

Badanie pozwala zweryfikować odporność środowiska informatycznego organizacji na próby przełamania zabezpieczeń, dokonywane zarówno z Internetu, jak i sieci prywatnej. Dzięki symulacji rzeczywistych ataków możliwa jest identyfikacja obszarów stanowiących zagrożenie dla poufności, integralności i dostępności danych, a także mogących wpłynąć na zakłócenia ciągłości świadczenia usług biznesowych.

Dlaczego Security Awareness jest tak ważny w każdym przedsiębiorstwie oraz poza nim?

Człowiek jest najsłabszym ogniwem systemu bezpieczeństwa w firmie dlatego ataki najczęściej kierowane są właśnie w niego, a nie technologię. Cyberprzestępcy wykorzystują socjotechniki do przeprowadzania ataków, a brak świadomości pracowników jest obszarem zagrożeń bezpieczeństwa w Państwa przedsiębiorstwie. Security Awareness, bazujący na platformie KnowBe4, zawiera wszystkie niezbędne narzędzia, aby wdrożyć w skuteczny sposób Program Budowania Kultury Bezpieczeństwa w Państwa organizacji

Jak wygląda ocena stanu infrastruktury teleinformatycznej?

Ocenę infrastruktury teleinformatycznej zaczynamy od inwentaryzacji zasobów, następnie szukamy luk i podatności, żeby w ostatnim kroku zidentyfikować ryzyka i obszary krytyczne.

W jakiej formie są dostarczane raporty po przeprowadzonym Badaniu Wrażliwości?

Raporty dostarczamy w formie elektronicznej. Dodatkowo specjalista T-Mobile skontaktuje się z Państwem w celu omówienia raportu oraz wskazania kolejnych kroków, które będą miały podnieść jakość cyberbezpieczeństwa w firmie.

Do kogo kierowane są badania bezpieczeństwa i zabezpieczeń aplikacji WEB?

Badania bezpieczeństwa i zabezpieczeń WEB kierowane są do firm, które posiadają ważne, z punktu widzenia prowadzenia działalności, serwisy (aplikacje) i strony www, takie jak np.: sklepy internetowe, portale self-care, bankowość elektroniczna, serwisy ogłoszeniowe, portale do rezerwacji biletów itp.